Verschlüsselungen sind eine weit verbreitete Art, um Daten zu sichern. Egal, ob als Speicherverschlüsselung auf einem Datenträger oder als Transportverschlüsselung auf dem Weg vom Sender zum Empfänger, Verschlüsselungen sind aus dem modernen Umgang mit Daten nicht mehr wegzudenken. Die AES-Verschlüsselung wird an vielen Stellen eingesetzt, um effizient eine sichere Verschlüsselung zu ermöglichen.

Im Jahr 1998 entwickelt und 2000 veröffentlicht, stellt die AES-Verschlüsselung den Nachfolger zur DES-Verschlüsselung (Data Encryption Standard) dar. Dieser wurde vorher und wird mitunter immer noch verwendet, um verschiedene Datensätze zu verschlüsseln. Aber wegen einer Begrenzung bei der Länge des kryptographischen Schlüssels bei DES wird die AES-Verschlüsselung heutzutage bevorzugt, wenn eine symmetrische Verschlüsselung verwendet werden soll.

So wird die AES-Verschlüsselung zum Beispiel als Verschlüsselungsstandard für WLAN verwendet oder von der App FileVault dazu benutzt eine Datenträgerverschlüsselung zu erstellen. In diesem Ratgeber soll Ihnen die AES-Verschlüsselung schnell und einfach erklärt werden, so dass Sie selbst entscheiden können, ob Programme und Protokolle, die auf der AES-Verschlüsselung basieren für Sie in Frage kommen.

Inhaltsverzeichnis

Was ist AES-Verschlüsselung?

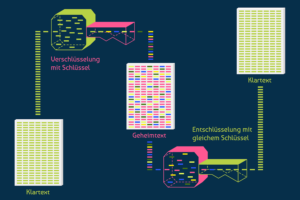

Als symmetrisches Verschlüsslungsverfahren ist die Verschlüsselung mit AES als eine sogenannte Blockchiffre konzipiert, bei der der Schlüssel die Länge einzelner verschlüsselter Blöcke bestimmt. Bei einer AES-256-Verschlüsselung bedeutet das einen Schlüssel, welcher 256 Bit lang ist. Insgesamt gibt es die Verschlüsselung in drei Varianten, die jeweils eine andere Schlüssellänge verwenden.

Mit dem gewählten Passwort wird das entsprechende Datenpaket verschlüsselt. AES zu entschlüsseln, ohne über den korrekten Schlüssel zu verfügen, kann je nach Schlüssellänge unterschiedlich viel Zeit in Anspruch nehmen. Folgende Zeiten werden für den Versuch angegeben, alle Kombinationen auszuprobieren, um eine AES-Verschlüsselung zu knacken:

| Schlüssellänge | Zeit, alle Kombinationen zu versuchen |

|---|---|

| 56-Bit AES-Verschlüsselung | 399 Sekunden |

| 128-Bit AES-Verschlüsselung | 1,02 * 1018 Jahre |

| 192-Bit AES-Verschlüsselung | 1,872 * 1037 Jahre |

| 256-Bit AES-Verschlüsselung | 3,31 * 1056 Jahre |

Somit ist schon eine AES-Verschlüsselung mit einer Schlüssellänge von 56 Bit zwar in wenigen Minuten geknackt werden, aber mit einem 256-Bit-Schlüssel braucht es theoretisch bereits mehrere Erdenzeitalter, um alle möglichen Kombinationen von einem Super-Computer ausprobieren zu lassen.

Welche Verschlüsselung ist besser: AES oder TKIP?

Bei der WLAN-Verschlüsselung erscheint AES sicher, doch welche Alternativen existieren? Oftmals ist von einer TKIP-Verschlüsselung zu hören. Ist diese eine echte Konkurrenz zur AES-Verschlüsselung? Wenn ja, welche Vorzüge hat sie im Gegensatz zum Verschlüsselungstyp AES?

TKIP (kurz für: Temporal Key Integrity Protocol) ist die Technik, auf deren Grundlage die Verschlüsselung WEP basiert. Mit diesem Verschlüsselungsverfahren wurde zwischen 2002 und 2009 die Sicherung von WLAN-Verbindungen betrieben. Aber die begrenzte Schlüssellänge von 64 Bit macht den Algorithmus zu unsicher, um Funkverbindungen zu verschlüsseln. Im Gegensatz dazu ist der Verschlüsselungsalgorithmus AES mit einem 256-Bit-Schlüsseln nicht mehr in einer sinnvollen Zeit zu knacken ist.

2009 wurde TKIP vom Institute of Electrical and Electronics Engineers (IEEE) als unsicher deklariert. Seitdem wird von einer Verwendung abgeraten. Auch vom WEP-Standard, der noch nicht mit einer AES-Verschlüsslung funktioniert, ist seitdem abgeraten worden. Die Verwendung von Verschlüsselung wie AES und WPA2 sollte heute das Mindestmaß an Sicherheit darstellen.

Fazit zur AES-Verschlüsselung

- AES-Verschlüsselung ist der Standard für eine sichere WLAN-Verschlüsselung und wird für WPA2 eingesetzt.

- Mit seiner variablen Schlüssellänge ist AES für verschieden starke Verschlüsslungen brauchbar.

- Nicht nur für WLAN ist die AES-Verschlüsselung geeignet, sie ist die gebräuchlichste symmetrische Verschlüsselung die aktuell Verwendung findet.

Wer sich Gedanken darüber macht wie Daten bzw. Datenträger noch sicherer gemacht werden können als mit einer 256bit AES-Verschlüsselung leidet entweder an (Verfolgungs)Wahnvorstellungen oder hat einen nachvollziehbaren Grund dafür von Ermittlungsbehörden nicht ausspioniert zu werden, z.B. bei Verbreitung von Kinderpornografie in Pädophilenkreisen.

Ich habe bei den oben ganten Zeiten bis zum Knacken beim Worstcase Scenario ein großes problem, nämlich es sind keine Leistungsdaten gegeben wodurch ein highend pc beispielsweise mit i9 12900ks und 2x rtx 3090ti deutlich schneller sein wird als ein alter pc mit i3 4010U

Google hat mich zufällig wieder hierher geführt. Ich weiß nicht, von wann mein Kommentar und von wann der von „G.“ ist. Blöd ist allerdings nicht der Kommentar, sondern der Satz aus dem Artikel, den ich zitiert habe. 1 000 000 000 000 000 000 Jahre noch als „sinnvolle Zeit“ darzustellen – DAS ist blöde. Das ist immerhin rund über 72 Millionen mal die Zeit zwischen Urknall und heute!

Ja, mit einer Wahrscheinlichkeit von 1 % trifft man den Schlüssel bereits vor Ablauf von 10 000 000 000 000 Jahren. Wow.

Klar, der Algorithmus kann geknackt werden. Dann hilft gar nichts. Oder die Komplexität wird vermindert, dann aber bleiben es immer noch Vielfache des Erdalters. Solche Angriffe sind ja bereits bekannt. Und wenn die Rechner schneller werden? Wenn sie jedes Jahr 10-mal schneller werden, sind es immer noch 20 Jahre. Ist eine solche dauerhafte Geschwindigkeitszunahme zu erwarten? Es gibt auch noch ganz andere Grenzen, etwa die verfügbaren Energieressourcen.

„Im Gegensatz dazu ist der Verschlüsselungsalgorithmus AES mit einem 256-Bit-Schlüsseln nicht mehr in einer sinnvollen Zeit zu knacken.“ Klar, 128 Bit mit lediglich 1 000 000 000 000 000 000 Jahren kann dagegen nicht konkurrieren! (Oder auch: Was soll diese gedankenlose Maßlosigkeit?) Ulrich

Danke für den blöden Kommentar!

Es ist völlig egal wie lange die Entschlüsselungsdauer bei der Einführung oder ein paar Jahrzehnte später ist. Es muss sichergestellt sein, dass auch Datenkraken wie die NSA, CIA oder vergleichbare Dienste, eine Datei zu Lebzeiten eines Absenders oder Empfängers, auch unter Einsatz eines/mehrere „Supercomputer“, Quantencomputer oder was auch immer, nicht entschlüsseln können. Im Übrigen heißt das nicht, dass man immer alles durchprobieren muss, muss also auch bei frühen Zufallstreffen noch wenigstens 1.000 Jahre dauern– Eine Frage des Prinzips.

Nicht umsonst gibt es mittlerweile schon lange Hardwareunterstützung für 384-Bit-AES-XEX.

Und wenn es nicht in „Echtzeit“ passieren muss, dann bietet sich ohnehin die Kombination mehrerer hintereinander geschalteter Verfahren an und die Bit-Anzahl sollte sich eher an dem orientieren was in 50 oder 100 Jahren vielleicht geht (eine Frage des Alters, ich brauche die 50 nur noch wenn ich Hesters übertreffe). Wenn eines mal geknackt ist halten die anderen, vorausgesetzt man verwendet für jedes Verfahren ein anderes Password/Schlüssel und überlegt sich vorher wie lange die Passwörter sein sollen. 8 Zeichen waren immer schon eine ganz dumme Idee und wenn man sich so ansieht was ganz normale Spielecomputer mit ein paar Grafikkarten für aktuelle Spiele im Nebenerwerb bei Brute Force leisten sind wir da eher bei einem Passphrase von 40/50+, näher an den oft maximalen 64 Zeichen, wobei wir uns natürlich nicht an denen Festhalten, wir wollen denen doch nicht den Spaß daran verderben, dass sie alle Kombinationen aus Groß-, Kleinbuchstaben, Ziffern und Sonderzeichen durchprobieren müssen.

Nicht zu vergessen, die Prognosen des Anwachsens der Rechenleistung haben sich bisher immer als falsch erwiesen, das ging meist deutlich schneller voran.